Last month I started an independent security assessment on the software that totalizes votes in the upcoming Dutch elections on March 21, 2018. The software is called OSV (Ondersteunende Software Verkiezingen) and made by German company IVU Traffic Technologies AG. IVU was hired to do so by the Electoral Council (Kiesraad).

OSV program 4 and 5 (P4, P5) version 2.21.4 was in scope and researched in this security assessment. This is the official version that will be used in the Dutch elections that will be held on March 21, 2018. OSV P4 and P5 are responsible for totalizing the election outcome.

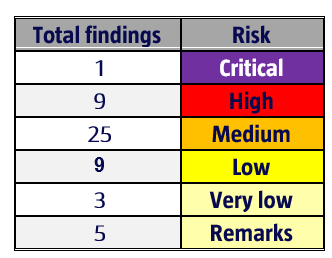

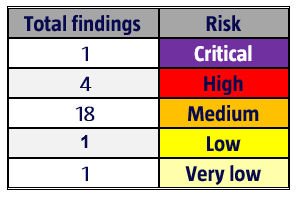

After completing the security review of OSV P4 and P5 and the processes around it, 47 security vulnerabilities were found in OSV and processes around it:

Tonight RTL News went live with the research on Dutch national Tv:

- Download report #1 (pdf): ‘Security assessment of Dutch election software’

- Download report #2 (pdf): ‘De fraudegevoeligheid van Nederlandse verkiezingen’

Validated research

The following IT security experts also collaborated with validating findings and were consulted:

- Election security specialists Rob Gonggrijp and Arjen Kamphuis.

- Professor IT security Herbert Bos from VU University Amsterdam and his team:

Marco Oliverio, Sanjay Rawat, Sebastian Österlund and Andrei Tatar - Independent IT security researchers and ethical hackers:

Ger Schinkel and John de Kroon.

Most important findings

1. Software decides who won the election and this output is fully trusted again

RTL News found out that the Electoral Council and municipalities silently trusted OSV output again and will use it to calculate who will win the upcoming elections on March 21, 2018. This renewed trust in OSV was not validated by an independent respectable cyber security firm. The Electoral Council did not hire Fox IT again in 2018 to check if all major security risks were properly solved in the new OSV version made by IVU.

After election day on March 22, 2018, civil servants from the central vote office of a municipality will enter vote totals from polling stations into OSV. OSV will totalize all vote totals per candidate and generate a PDF file that contains the election result that has to be printed (a N11 and O3 document). The printed election result becomes official and trusted ‘paper that is in the lead’. It will not be manually validated by civil servants as OSV is trusted to be unhackable again.

If someone hacks the OSV server, then this person can easily manipulate votes by changing votes stored in the OSV database and in the PDF files stored on the server that have to be printed.

2. OSV security has not been substantially improved in comparison with last year

If OSV output is trusted again, you would expect security to be significantly improved. And indeed, security improvements have been made. However, not enough. Last year on January 30, 2017 IT security researcher Sijmen Ruwhof published on his weblog a detailed technical analysis of all the weaknesses he found in OSV P4 and P5. A retest has been performed to see if the findings mentioned on the weblog were resolved in the latest version of OSV:

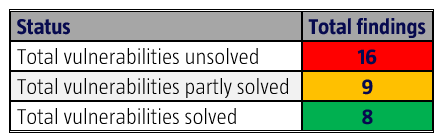

There are 25 open security risks after the retest (all unsolved and partly solved findings):

The retest shows that OSV security has not been substantially improved in comparison with last year.

3. OSV uses out-dated, deprecated and insecure technology from ten years ago

OSV has been developed in 2008 and has not changed a lot over the years. The OSV version used in the March 2018 election still uses very old and insecure (JBoss & Java) technology from 2008 and 2013, that misses many important security updates. These technologies are also not properly configured and hardened against hack attacks. An advanced hacker that has gained access to the offline OSV network of a municipality could break into the OSV server by exploiting unpatched security vulnerabilities. Once an adversary has gained access to the OSV server, votes can be easily changed without detection.

Professor IT security Herbert Bos from VU University Amsterdam also independently investigated the OSV source code. He came to the following conclusion: “The OSV source code is written very poorly. For that reason alone it should be abolished.”

4. Sophisticated or opportunistic attackers can influence election outcome probably unnoticed

Based on the all the 47 vulnerabilities found in OSV and processes around it, it is believed that hackers from foreign intelligence agencies can easily manipulate vote totals by hacking into the OSV server of a municipality. But election fraud may also come from much closer, for example from opportunistic or bribed system administrators working at municipalities that already have full access over the OSV server. As active security and fraude monitoring on OSV servers is missing, fraud will probably go undetected if done not too obviously and greedy.

5. Official vote reports from polling stations are not published on the internet

Currently it is up to each municipality to publish the vote totals of each polling station on their website. Some cities publish in their own format all the vote totals of a polling station, and others only publish the aggregated total votes in a municipality without details of all the vote totals of each polling station. Scans of each official paper polling station report (process-verbaal) are never uploaded to the internet. A digital export file of all the vote totals is generated by OSV. This file is in some cases converted to HTML by municipalities and published (partially) on their website.

The official polling station reports that contain all the vote totals of a municipality can only be looked at offline at the office of a municipality. This raises the bar significantly for citizens and polling station chairmans to validate if someone has tampered with the election outcome in the totalization process. If a concerned citizen wants to independently validate all the totalizing of votes himself in The Netherlands, he or she would have to visit each municipality and copy all the official reports from polling stations. This takes a lot of time. Elections should be completely verifiable with minimal effort by everyone that thinks election integrity is at risk.

Most important recommendations

1. Do not trust output from OSV again: use OSV to validate manually counted votes

History shows that exclusive manual aggregation of vote totals is error-prone, and exclusive digital aggregation of vote totals is vulnerable to manipulation by sophisticated attackers.

OSV can be useful however, even to strengthen the security of an election. All vote totals for each candidate from a political party should be manually totalized by the central vote office of a municipality. Afterwards, the vote totals as calculated by each independent polling station in a municipality should be entered into OSV. OSV should also totalize all vote totals and calculate who won the election. OSV output should be used to verify if the manual totalization is done properly and without mistakes.

Untrusting OSV and manually totalizing vote totals takes a couple more days to perform, but eliminates all the risks that our election can be hacked by manipulating vote totals. Waiting a couple more days on the election outcome is nothing compared to the impact if the election gets hacked. Official paper vote total reports of municipalities should be manually be filled in by civil servants based on the manual calculated vote totals. OSV prints should never be used as official documents anymore. The cyber security of OSV is of much less importance if its output is distrusted.

2. Complete transparency and easy access of official vote reports from polling stations

It is strongly advised to immediately scan all official vote total reports (processen-verbalen) from polling stations and upload them to a secure portal a couple of days after elections are held. This portal does not currently exist and should be developed by the Central Electoral council. This portal should also also publish all uploaded official vote totals reports on their website so people can independently review them.

In a reaction the Electoral Council states towards RTL News that: “A bill is being prepared in which all official reports from polling stations will be made public on the internet in the future.”. Good to hear this point is already being picked up!

Update December 5, 2018: Bill is approved!

The Electoral Council announced that the bill is approved! All polling station reports will be scanned and published on websites of municipalities in the next election on March 20, 2019.

Conclusion

It is strongly and urgently recommended to not trust software output in determining who won an election. Software can be hacked undetectable on many level and stages. Even offline and air-gapped networks can be hacked with utmost precision, as shown in the news about the Stuxnet worm in 2010. Recent history has shown that intelligence agencies worldwide have breached the most well protected IT networks in the world with highly advanced and complex malware infrastructure.

OSV uses out-dated, deprecated and insecure technology from ten years ago. OSV security has not been substantially improved in comparison with last year. It is build by a software company that seem to have no clue about how to protect software against hackers and the cyber threat landscape of nowadays. Over 50 security weaknesses have been identified in only a couple of days. OSV’s security architecture is broken by design: it has major security flaws that can’t be fixed.

OSV should be used only to validate if manual totalizing vote totals is done properly and without any mistakes.

- Download report #1 (pdf): ‘Security assessment of Dutch election software’

- Download report #2 (pdf): ‘De fraudegevoeligheid van Nederlandse verkiezingen’

VU University Amsterdam

The department specialized in IT security (VUSec) from VU University Amsterdam was contacted to also look into the security of OSV and to validate this research. They also published a security analysis of OSV:

- “[..] During our analysis, we focused (almost) exclusively on the code. A related and very readable security analysis by Sijmen Ruwhof that focuses more on the context and use. We agree with his findings and just report on the more technical issues that we discovered. The issues we found, combined with the security analysis by Sijmen Ruwhof are sufficient reason for us to conclude that we should not rely on this software for something that is so essential to the heart of a democratic state itself as the election results. [..] Software is inherently vulnerable and corruption and manipulation by attackers may have huge consequences for the trustworthiness of the election results, and, as a consequence, the trust voters may have in the democratic system. Do not gamble with the elections. Do not rely on software alone. [..]”

We analyzed the election support software used in Dutch elections (also those of next week). Conclusion: *many vulnerabities* in the software. https://t.co/VFdsoRWduh

Really bad software should not determine the election results#verkiezingen #osv@sruwhof @koenderegt @vu5ec

— hjb (@herbertbos) March 14, 2018

Update March 21, 2018: De fraudegevoeligheid van Nederlandse verkiezingen

De afgelopen week is er veel gebeurd. RTL Nieuws publiceerde dat de software die de verkiezingsuitslag in elke gemeente berekent eenvoudig ongezien te hacken is door onder andere buitenlandse inlichtingendiensten en insiders. De software heeft meer dan 50 beveiligingslekken. Stemtotalen op papieren processen-verbalen worden niet met de hand bij elkaar opgeteld, is dus zijn verkiezingen te hacken.

In reactie op het nieuws deelde minister Ollongren van Binnenlandse Zaken de kamer mee om geen extra maatregelen te nemen omdat ze niet denkt dat iemand de software zal gaan hacken. Een zeer onverstandige keuze: er kan nu eenvoudig met de uitslag van de gemeenteraadsverkiezingen gefraudeerd worden. Een totaal onwenselijke situatie in een democratie: verkiezingen moeten zeer betrouwbaar en onbetwistbaar zijn.

Download rapport: De fraudegevoeligheid van Nederlandse verkiezingen

Inmiddels is ook meer informatie bekend en gedeeld. Ik heb een nieuwe analyse gemaakt waarom de gemeenteraadsverkiezingen en toekomstige verkiezingen fraudegevoeligheid zijn:

- Download het rapport (pdf): ‘De fraudegevoeligheid van Nederlandse verkiezingen’

Het volgende is eerder deze week gebeurd:

Update March 13, 2018: RTL Late Night

Talk show RTL Late Night about the insecure election software on Dutch national Tv:

Update March 13, 2018

Gemeente Utrecht wil in een achterkamertje de verkiezingsuitslag berekenen met slecht beveiligde software. Bezorgde burgers mogen niet meekijken of alles wel democratisch en integer verloopt. Bizar! pic.twitter.com/JOYvwVxwE2

— Sijmen Ruwhof (@sruwhof) March 13, 2018

Het gaat trouwens niet alleen om gemeente Utrecht: alle gemeentes totaliseren stemtotalen in besloten kring. Niemand mag meekijken als de verkiezingsuitslag berekend wordt.

— Sijmen Ruwhof (@sruwhof) March 14, 2018

Zojuist officieel van college B&W Meppel bericht gehad dat ik niet aanwezig mag zijn bij hoofdtelling stemmen morgen.

Dat is dus het moment dat de stemmen ingevoerd worden in de software OSV die veiligheidsbugs bevat.— Loran Kloeze (@LoranKloeze) March 20, 2018

Update March 14, 2018: Responsible minister responds to our research

Dutch minister from Internal Affairs Kajsa Ollongren answers questions from political parties about the insecure vote count software:

The ministers ignores our research and continues trusting the output of the software, without manually validating it (!). This is very irresponsible and dangerous! Our elections will still be hack-able next week on Marche 21, 2018. Unbelievable.

Eindstand: Minister vertrouwt voor verkiezingsuitslag op telcomputer met 50 lekken. Schrapt handmatige natellen, omdat ambtenaren dat niet meer willen. En zegt tegen de kiezer: als je t niet vertrouwt, kom je zelf maar naar t stadhuis met je rekenmachine. Kamer vindt t prima.

— Bart van den Berg (@BartBerg) March 14, 2018

Het baart mij ernstige zorgen dat minister Ollongren onze onveilige stemsoftware blijft verdedigen, terwijl note bene de Kiesraad zelf zegt dat het niet veilig genoeg is: pic.twitter.com/0oft4lN9WG

— Daniël Verlaan (@danielverlaan) March 14, 2018

Onze stemoptelsoftware (OSV) kan vertrouwd worden volgens minister @KajsaOllongren omdat er een 4-ogen principe in zit. Echter is deze te omzeilen voor de 2de invoerder, zoals ik ook al aangaf in mijn rapport: pic.twitter.com/dAQ0oOfF5H

— Sijmen Ruwhof (@sruwhof) March 15, 2018

Dit is de instructievideo van nota bene de Kiesraad zelf, waarin verteld wordt hoe je het 4-ogen principe kan omzeilen (vanaf 3:50 min): https://t.co/qQhBZLDqMu /c @KajsaOllongren

— Sijmen Ruwhof (@sruwhof) March 15, 2018

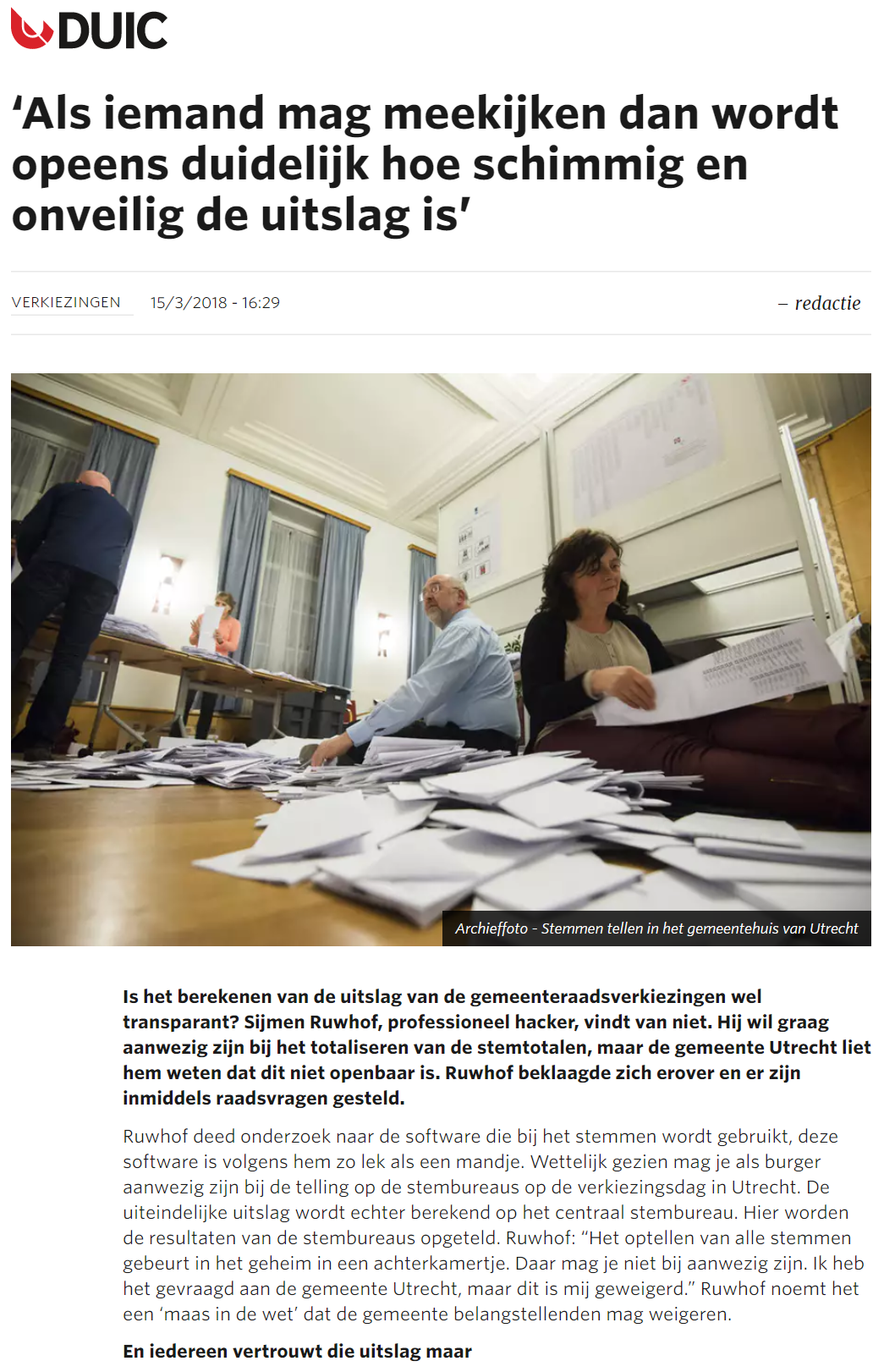

Update March 15, 2018: Interviewed by DUIC

De Utrecht Internet Courant (DUIC) interviewde me over hoe de verkiezingen in gemeente Utrecht (en de rest van het land) in een achterkamertje worden berekend:

Update March 19, 2018: Platform Honest Elections starts action

The platform Honest Elections starts an action to validate the election results:

“Platform Eerlijke Verkiezingen roept burgers op: Help mee met controle uitslag raadsverkiezingen

Het Platform Eerlijke Verkiezingen roept zoveel mogelijk burgers op mee te helpen bij het controleren van de raadsverkiezingen van a.s. woensdag. Mensen kunnen zich aanmelden als vrijwillig verkiezingswaarnemer op www.eerlijkeverkiezingen.nl. “Bij de Tweede Kamerverkiezingen van maart 2017 zijn er vele onregelmatigheden vastgesteld”, zegt woordvoerder Matthijs Pontier, zelf kandidaat raadslid in Amsterdam. “Dat mag niet weer gebeuren.”

Ollongren draait veiligheidsmaatregelen Plasterk terug

Vorig jaar bleek uit onderzoek van RTL Nieuws dat de software waarmee de stemmen bij verkiezingen worden opgeteld vol lekken zat. Daarop nam toenmalige minister Plasterk maatregelen: het tellen en verwerken van alle stemmen moest voortaan in aanwezigheid van 2 personen en de stemmen werden niet alleen met de computer, maar ook handmatig opgeteld. Op 13 maart j.l. ontdekte wederom RTL Nieuws dat Ollongren die maatregelen stilzwijgend heeft teruggedraaid.

Volgens de IT experts is daardoor de uitslag niet veilig. De ethische hacker Sijmen Ruwhow, die in opdracht van grote banken en bedrijven ICT-systemen test, vond 50 beveilingsproblemen in de software die a.s. woensdag gebruikt zal worden. Ethische hacker Ger Schinkel stelde vast dat het de software een verouderde Java-versie gebruikt “terwijl van Java bekend is dat als het een gatenkaas is, als je het niet up to date houdt”, aldus Schinkel. Er is al 10 jaar forse kritiek van IT-experts op zowel stemcomputers als de telsoftware.

Oproep aan burgers: meld je aan als verkiezingswaarnemer op

“Wij vinden dat een verkiezingsuitslag altijd boven alle twijfel verheven moet zijn”, zegt woordvoerder Matthijs Pontier. “Als de overheid het niet regelt, dan moeten wij burgers het maar zelf doen. Daarom roepen wij burgers op om zich als verkiezingswaarnemer aan te melden op www.eerlijkeverkiezingen.nl en zich gereed te houden om woensdagavond na 9 uur, als het tellen van de stemmen begint, naar een lokaal stembureau te gaan. Iedereen die zich aanmeldt krijgt van ons een email naar welk stembureau in zijn buurt hij kan gaan”, aldus Pontier.”

Update March 20, 2018: Answers on questions from political party SP Utrecht

On March 15, 2018 political party SP asked official questions towards municipality Utrecht. They were answered on March 20, 2018:

Vraag 1: Klopt het dat het centrale stembureau, met als voorzitter de burgemeester, verantwoordelijk is voor het hele proces van verkiezingen?

Ja, binnen de kaders van de Kieswet.

Vraag 2: Is het centraal stembureau bevoegd om ten aanzien van het telproces zelf extra maatregelen te nemen om de veiligheid en betrouwbaarheid te waarborgen?

Wij gaan tot het uiterste om binnen de gestelde kaders de veiligheid en betrouwbaarheid te borgen. Naar aanleiding van uw vragen zullen wij als extra controlemaatregel drie lijsten handmatig op lijsttotaal totaliseren. Deze lijsten worden bepaald door loting, uitgevoerd door de burgemeester.

Vraag 3: Is het college op de hoogte van het veiligheidsrapport van Sijmen Ruwhof?

Ja, daar zijn wij van op de hoogte.

Vraag 4: Kan het college aangeven wanneer voor het laatst de computers waarop de OSV software wordt gedraaid zijn aangesloten geweest op internet, kunt u garanderen dat voor die tijd deze software niet is gehacked?

De computers die worden ingezet voor OSV worden na elke verkiezing schoongemaakt en voorzien van een speciaal ‘image’ (speciale programmatuur) zonder dat de pc daarvoor wordt verbonden met internet of wifi. De Kiesraad is verantwoordelijk voor de veiligheid van de software. Voordat de lokale ondersteunende software wordt geïnstalleerd in Utrecht wordt deze echter nogmaals gecontroleerd door onze beveiligingsdeskundigen.

Vraag 5: Is er naar mening van het college sprake van het vier-ogen-principe indien invoer door de tweede gebruiker kan worden gewijzigd (zie paragraaf 4.1.6 van het veiligheidsrapport)?

De eerste en tweede invoer gebeurt los van elkaar. Mocht er een verschil zijn tussen deze twee invoeren dan komt een controleur om te kijken hoe dat verschil is ontstaan. De meest voorkomende oorzaken voor verschillen zijn typefouten en fouten door het overnemen van een cijfer uit een verkeerde kolom. Die fouten worden zichtbaar bij controle van tweede invoer.

Vraag 6: Is het college bereidt om de aanbeveling uit het veiligheidsrapport, namelijk het handmatig optellen aan de hand van de papieren processen verbaal, op te volgen en de OSV-software alleen te gebruiken voor controle? Zo nee, waarom niet?

Nee, het volledig handmatig verwerken van de uitslagen is heel foutgevoelig en tijdrovend. Om die reden heeft de minister deze verplichting ook laten vallen.

Vraag 7: Is het college bereidt om alle papieren processen verbaal van stembureaus te publiceren op internet zodat bewoners zelf kunnen controleren? Zo nee, waarom niet?

Hierin zijn wij gebonden aan wetgeving. Wij mogen deze processen verbaal allen ter inzage leggen en niet overgaan tot het publiceren op internet. Vanaf vrijdagmiddag 23 maart liggen de processen verbaal ter inzage in het stadskantoor.

Vraag 8: Waarom is het proces van het totaliseren van de stemtotalen niet openbaar? Zijn er wettelijke beperkingen, en zo ja welke? Zo nee, kunt u hierover actief communiceren?

Zoals de minister van BZK aangaf in het AO is de telling van de stemmen op de stembureaus en de zitting van het centraal stembureau op 23 maart openbaar. Het voorbereiden van de zitting, waartoe het totaliseren van de stemmen behoort, is niet openbaar (Kieswet artikelen J35, O1 en P1). Wij houden ons aan de regels die worden bepaald door de minister van BZK en de Kieswet.

Update March 20, 2018: RTL News update

RTL News called a few other municipalities and reported the following news:

“Extra manual due to controversial election software

Several municipalities will perform an extra manual validation of the municipal elections. Multiple municipalities such as Utrecht and Tilburg are responding to residents who are worried about the security of the election software with which votes are counted.

Ballots in the Netherlands are counted manually, but the results of the polling stations are counted in the town hall with special software. A week ago, RTL News revealed that the software that calculates the election results contains dozens of security vulnerabilities. This would allow malicious parties to manipulate with election results fairly easily and undetectable, experts say.

Caring about software

After the broadcast, Utrecht invited one of the IT experts to the town hall, says Henk van Dijkhuizen, head of Public Affairs of the municipality, against RTL News. “He pointed out a missing link in the system: a manual check of the result, I share his concerns, if you rely too heavily on software, you can be disappointed.”

The municipality still uses the software to add up all the results of the various polling stations. But then a sample is also done. From three randomly selected political parties, all totals are summed up by hand. If the manual calculation equals that of the computer, it is virtually impossible that the leaks in the software have been misused.

Security researcher Sijmen Ruwhof thinks it is ‘a very nice solution’ for Utrecht. “A good compromise given the short time that is left. Verifying that our election isn’t hacked is now not solely depending on citizens to check the results in these municipalities.”

‘A lot of trouble with manually recounting’

Last week it turned out that Minister Ollongren of Home Affairs had just abrogated the manual recount. It generated a lot of political commotion. She said that municipalities had ‘a lot of trouble’ with the previous elections.

But the municipality of Utrecht thinks that their way of manual verifying the election result is easy to do. “Moreover,” says Van Dijkhuizen, “if this increases the confidence in the elections, then we should just do this.”

Update March 21, 2018: Major of Rotterdam

Major Aboutaleb of Rotterdam doesn’t know that software calculates who will win the election in his municipality and doesn’t take it serious:

“We hebben geen Russische invloeden, tenzij er kleine Russische mannetjes in die bakken zitten waar we de stemformulieren indoen, om die stemformulieren te vernietigen of door middel van een magic thing te doen verdwijnen. Nee, want we stemmen met het rooie potlood.”

Oh Aboutaleb, wat zeg je… @sruwhof @danielverlaan https://t.co/HdzXyc27VX pic.twitter.com/xBaDhnPxiC

— Kas Tuin (@kas_tuin) March 21, 2018

Update March 21, 2018: Major of Zaanstad

Major Jan Hamming of municipality Zaanstad responds:

“Burgemeester stelt raad gerust: software voor tellingen stembureaus betrouwbaar

Burgemeester Jan Hamming heeft gereageerd op mogelijke onrust door een recent nieuwsbericht van RTL Nieuws over de onbetrouwbaarheid van de software die gebruikt wordt ter ondersteuning van de verkiezingsuitslag (OSV). Er is geen enkele reden tot ongerustheid, is zijn boodschap aan de raad.

‘De kern van het verhaal van de onderzoeker [Sijmen Ruwhof, red.] is dat OSV eigenlijk alleen gebruikt mag worden voor protocollering en daarmee, in aanvulling op het handmatig tellen, nog twee paar ogen toevoegt aan het protocolleren van de uitslag van de verkiezingen. Dit was altijd al de werking en de bedoeling van het programma OSV en in zoverre is er dus eigenlijk niets gewijzigd.

De onderzoeker wekt, door de nadruk te leggen op kwetsbaarheden in de software, de suggestie dat de verkiezingsuitslag gemanipuleerd zou kunnen worden en dat de software daarom niet gebruikt mag worden. OSV is alleen maar ondersteunende software die gemeenten helpt om de protocollen goed te volgen.

Op basis van de Kieswet moeten gemeenten de volgende, wettelijke, procedure volgen:

– De stemmen worden in de stembureaus handmatig geteld. Burgers mogen aanwezig zijn bij het tellen van de stembiljetten op het stembureau.

– Van het resultaat van de handmatige telling maakt het stembureau een papieren proces-verbaal op.

– De processen-verbaal van de stembureaus worden binnen de gemeente verzameld.

– Kopieën van de processen-verbaal van de stembureaus en de opgave met stemtotalen worden op het gemeentehuis ter inzage gelegd totdat over de toelating van de gekozenen is beslist.

In OSV worden de uitslagen zoals vermeld in het papieren proces-verbaal overgenomen. Dit gebeurt door het vier-ogen-principe. Twee verschillende medewerkers voeren apart de uitslag van een stembureau in en alle invoer wordt gelogd. Als de door verschillende medewerkers ingevoerde uitslagen overeenkomen, wordt dit pas voor correct aangezien.

OSV is in Zaanstad geïnstalleerd op stand-alone pc’s die alleen bij verkiezingen worden gebruikt en nooit op enig netwerk aangesloten zijn geweest. Dit om mogelijk hacken van de software te voorkomen.”

Update March 21, 2018: De fraudegevoeligheid van Nederlandse verkiezingen

De afgelopen week is er veel gebeurd. RTL Nieuws publiceerde dat de software die de verkiezingsuitslag in elke gemeente berekent eenvoudig ongezien te hacken is door onder andere buitenlandse inlichtingendiensten en insiders. De software heeft meer dan 50 beveiligingslekken. Stemtotalen op papieren processen-verbalen worden niet met de hand bij elkaar opgeteld, is dus zijn verkiezingen te hacken.

In reactie op het nieuws deelde minister Ollongren van Binnenlandse Zaken de kamer mee om geen extra maatregelen te nemen omdat ze niet denkt dat iemand de software zal gaan hacken. Een zeer onverstandige keuze: er kan nu eenvoudig met de uitslag van de gemeenteraadsverkiezingen gefraudeerd worden. Een totaal onwenselijke situatie in een democratie: verkiezingen moeten zeer betrouwbaar en onbetwistbaar zijn.

Download rapport: De fraudegevoeligheid van Nederlandse verkiezingen

Inmiddels is ook meer informatie bekend en gedeeld. Ik heb een nieuwe analyse gemaakt waarom de gemeenteraadsverkiezingen en toekomstige verkiezingen fraudegevoeligheid zijn:

- Download het rapport (pdf): ‘De fraudegevoeligheid van Nederlandse verkiezingen’

Update March 21, 2018: BNR radio-interview

Vandaag was ik bij BNR te gast om uit te leggen hoe fraudegevoelig en hackbaar onze verkiezingen zijn in Nederland:

Het interview is ook via SoundCloud terug te luisteren:

Downloads

- Download report #1 (pdf): ‘Security assessment of Dutch election software’

- Download report #2 (pdf): ‘De fraudegevoeligheid van Nederlandse verkiezingen’

Dutch sites that link to this security research

- RTLnieuws.nl: ‘Uitslag gemeenteraadsverkiezingen niet veilig, minister negeert adviezen’

- RTLnieuws.nl: ‘Column: Ongenode gasten’

- RTLnieuws.nl: ‘Toch extra handmatige natellingen vanwege omstreden verkiezingssoftware’

- Kiesraad.nl: ‘Reactie Kiesraad op berichtgeving RTL-nieuws over verkiezingssoftware OSV’

- VUsec.nl: OSV security analysis: ‘Security analysis elections software’

- TweedeKamer.nl: Video minister responds: ‘Democratische vernieuwing: algemeen overleg’ (from 55:17 min. till 1:18:30 min.)

- BNR.nl: Radio interview: ‘De fraudegevoeligheid van de verkiezingen’

- DUIC.nl: Interview: ‘Als iemand mag meekijken dan wordt opeens duidelijk hoe schimmig en onveilig de uitslag is’

- EerlijkeVerkiezingen.nl: ‘Platform Eerlijke Verkiezingen roept burgers op: Help mee met controle uitslag raadsverkiezingen’

- NOS.nl: ‘Ollongren en RTL Nieuws oneens over veiligheid verkiezingen’

- NOS.nl: ‘Baudet vertrouwt uitslag niet: ‘optelsysteem zo lek als een mandje’

- AD.nl: ‘Verkiezingssoftware nog steeds onveilig’

- AD.nl: ‘Utrecht: handmatige natelling bij verkiezingen vanwege softwareprobleem’

- Parool.nl: ‘Software verkiezingen nog steeds onveilig’

- NU.nl: ‘Software gemeenteraadsverkiezingen nog steeds onveilig’

- NU.nl: ‘Minister Ollongren blijft achter omstreden software verkiezingen staan’

- Telegraaf.nl: ‘Software verkiezingen nog steeds onveilig’

- Bnnvara.nl: ‘Ollongren beslist: stemmen tellen gewoon weer via onveilige software’

- AvroTros.nl: ‘Zorgen over software gemeenteraadsverkiezingen’

- RTLZ.nl: ‘Toch extra handmatige natellingen vanwege omstreden verkiezingssoftware’

- Tweakers.net: ‘Onderzoeker vindt weer ernstige lekken in telsoftware gemeenteraadsverkiezingen’

- GeenStijl.nl: ‘Kajsa Ollongren maakt verkiezingen #gr18 stiekem onveilig door verouderde software’

- LindaNieuws.nl: ‘Softwaresystemen voor het tellen van stemmen gemeenteraadsverkiezingen blijken wéér onveilig’

- Dagblad010.nl: ‘Software verkiezingen nog steeds onveilig’

- LokaalGelderland.nl: ‘Verwerking verkiezingsuitslag gemeenteraadsverkiezingen blijkt onveilig’

- RTVutrecht.nl: ‘Utrecht doet toch extra handmatige natelling’

- Fok.nl: ‘Software verkiezingen nog steeds onveilig’

- Security.nl: ‘Kiesraad: Huidige verkiezingssoftware moet vervangen worden’

- ICTmagazine.nl: ‘Software gemeenteraadsverkiezingen onveilig door terugdraaien veiligheidsmaatregelen’

- BeveiligingsNieuws.nl: ‘Twijfels over veiligheid software voor tellen stemmen too obviously and greedy.’

- SecurityVandaag.nl: ‘Ollongren geeft zelf onjuiste informatie’

- TPO.nl: ‘Kajsa Ollongren (D66) draait stilletjes veiligheidsmaatregelen verkiezingssoftware terug’

- IbabsOnline.eu: ‘Vragen SP aan Gemeente Utrecht: inzake lokale verantwoordelijkheid veilig en betrouwbaar telproces bij verkiezingen’

- Phspierenburg.nl: ‘Onderzoeker vindt weer ernstige lekken in telsoftware gemeenteraadsverkiezingen’

- Corvex.nl: ‘Telsoftware OSV voor verkiezingen bevat ernstige lekken’

- BusinessInsider.nl: ‘Stemmen via de blockchain: is dat een goed idee of niet?’

- Zaanstad.nieuws.nl: ‘Burgemeester stelt raad gerust: software voor tellingen stembureaus betrouwbaar’

- Kiesfeiten.nl: ‘Artikel: ‘Als iemand mag meekijken dan wordt opeens duidelijk hoe schimmig en onveilig de uitslag is’

English sites that link to this security research

- NLtimes.nl: ‘Concerns raised over election software safety’

- TheVotingNews.com: ‘Concerns raised over election software safety’

- Tech2.org: ‘Result municipal elections not safe, minister ignores opinions’