In de recente hack bij de Democratische Partij in de VS (toen Hillary Clinton presidentskandidate was), werden Clinton en haar partij in diskrediet gebracht doordat bijna twintig duizend interne mails van de partijtop op internet zijn geplaatst door WikiLeaks. Eerder publiceerde WikiLeaks meer dan dertig duizend mails van Hillary Clintons privé server. Door alle negatieve media-aandacht die op de hack volgde heeft Clinton mogelijk de presidentsverkiezing verloren van Donald Trump. Dit voorval heeft er voor gezorgd dat hacking breed in het nieuws is gekomen.

Amerikanen: “De Russen hacken ons”

De Amerikanen beschuldigen openlijk de Russen van de hack, maar hebben hiervoor nog geen adequaat bewijsmateriaal gegeven. Ze baseren hun beschuldiging op geheime inlichtingenbronnen maar willen deze niet met het publiek delen.

Nederland is ook gehackt tijdens het MH17-onderzoek. Als we de Amerikanen moeten geloven, werd dit ook door de Russen gedaan.

RTL Nieuws kon politici hacken

Voor RTL Nieuws was dit aanleiding om te kijken of Nederlandse politici ook gemakkelijk te hacken zijn. Via gelekte wachtwoorden van recent gehackte websites zoals LinkedIn, kon RTL Nieuws inloggen op social media accounts van een aantal prominente politici. Er volgde grote ophef die in de media breed werd uitgemeten waarna Tweede Kamer voorzitter Khadija Arib in een soort pavlovreactie direct verkondigde dat een team van deskundigen wordt ingezet om Kamerleden te ondersteunen en te adviseren bij het beveiligen van hun sociale media-accounts.

D66 maakt zich al langer zorgen, maar krijgt geen gehoor

D66 maakt zich vervolgens zorgen over hacks bij politieke partijen en dringt er op aan dat de overheid politieke partijen gaat helpen bij online security. Dit had D66 overigens eind december ook al op de agenda gezet, maar daar was toen door de Tweede Kamer niet enthousiast op gereageerd.

D66 krijgt kort daarna bijval van James Clapper, chef van de Amerikaanse inlichtingendiensten. Volgens hem richt Rusland zich ook op aanstaande verkiezingen in Europese lidstaten; ondermeer in Nederland. Ons Nationaal Cyber Security Center en de inlichtingendiensten hebben echter nog geen dreiging waargenomen, maar hebben na de media-ophef eerder deze maand wel alle ICT-partijmedewerkers bijgepraat over online veiligheid.

Serieuze anti-hacking maatregelen lijken te ontbreken

Maar het lijkt helaas allemaal nog niet zo snel te gaan want over echt serieuze anti-hacking maatregelen door de overheid heb ik nog niets vernomen.

Een korte cursus over veilig wachtwoord gebruik zet natuurlijk geen zoden aan de dijk. Social media accounts zijn heel belangrijk *kuch*, maar ik maak mij meer zorgen over de veiligheid van de IT-infrastructuur van politieke partijen. Zoals hun websites, e-mailservers en persoonlijke laptops.

Vorig jaar zomer: 9 v/d 13 politieke partijen voldeed niet aan de Cookiewet

Vorig jaar zomer toonde Alejandro Tauber al aan dat negen van de dertien partijen in de Tweede Kamer niet voldoen aan de door hun zelf opgestelde Cookiewet. Dit heeft tot gevolg dat onder andere surfgeschiedenis op de betreffende website van de politieke partij ongeautoriseerd gedeeld werd met derden. Deze verbinding met derden heeft vaak ook significante impact op de beveiliging van de website. Als JavaScript-code van een derde partij wordt ingeladen, dan kan deze partij in theorie ook meelezen met verkeer en bij vertrouwelijke data van ingelogde gebruikers op de website. Veel webmasters zijn zich niet bewust van de privacy en security implicaties van third-party trackers.

Veiligheidsdiscussie bespoedigen

Om de veiligheidsdiscussie wat te bespoedigen heb ik de websites van een aantal politieke partijen onderzocht op genomen beveiligingsmaatregelen. Ik heb uiteraard niet lopen hacken; wel heb ik via publieke bronnen op internet gekeken of van de buitenkant zichtbaar genomen beveiligingsmaatregelen genomen zijn. Je kan namelijk veel over IT-beveiliging zeggen zonder daadwerkelijk in een systeem in te breken.

Beveiligingsanalyse websites politieke partijen

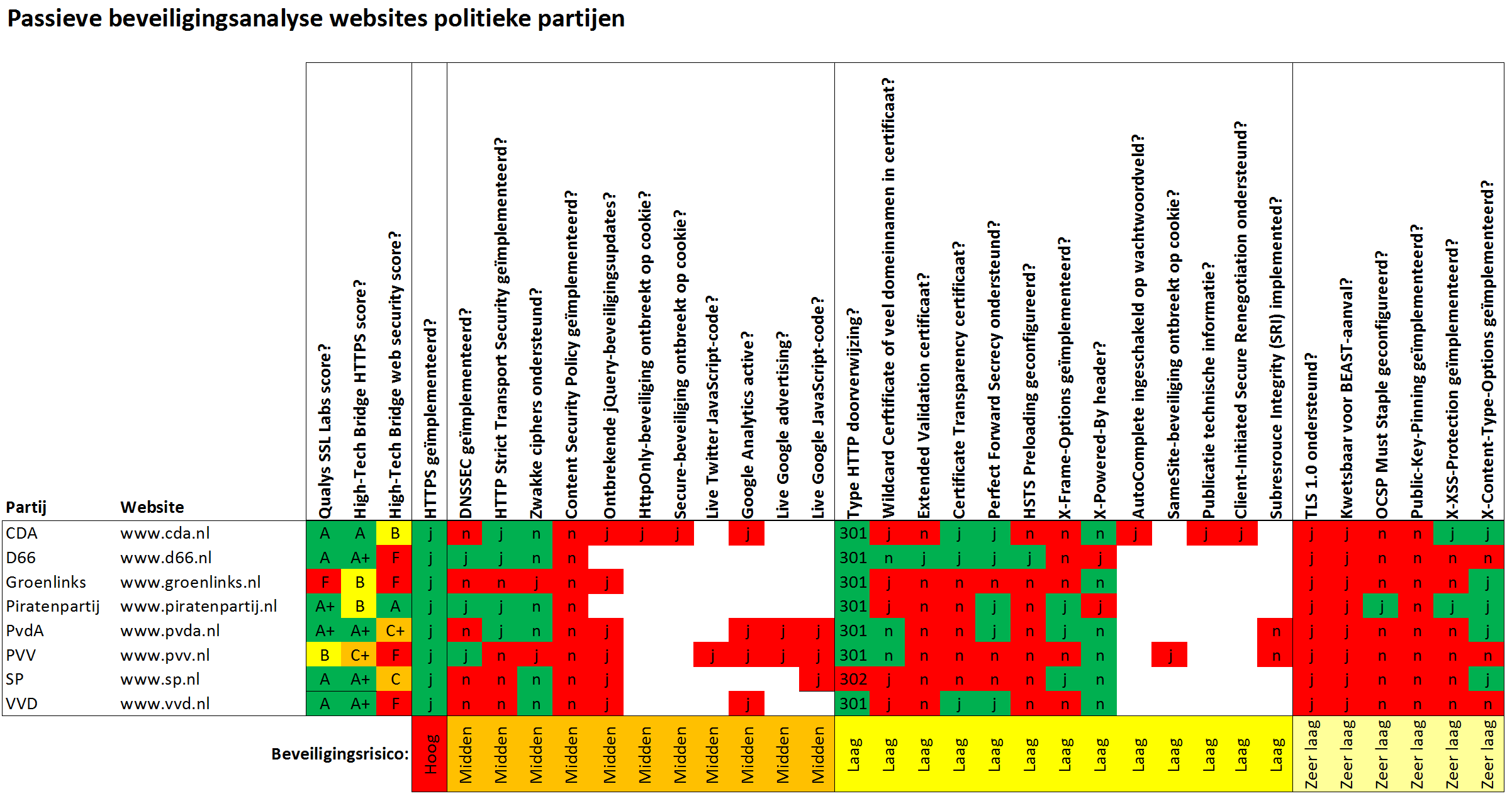

Onderstaande onderzoeksresultaten zijn daarom ook indicatief voor verdere genomen beveiligingsmaatregelen, of zoals bleek: het veelvuldig ontbreken daarvan. Het volgende dashboard heb ik opgesteld:

Highlights

De websites van de Nederlandse politieke partijen blijken onvoldoende te zijn beveiligd en vormen daardoor een eenvoudig doelwit voor hackers van een kwaadwillend land:

- PVV had geen HTTPS

De PVV had tot twee weken geleden nog geen HTTPS verbinding op hun website, wat een hoog en onacceptabel beveiligingsrisico is. Na mijn casual melding hiervan tijdens een NOS radiouitzending is dit toen stilletjes twee dagen laten alsnog door de PVV geïmplementeerd. - jQuery verouderd

CDA, Groenlinks, PvdA, PVV, SP en VVD hebben ontbrekende jQuery-beveiligingsupdates. Dit kan resulteren in een cross-site scripting lek als de kwetsbare functionaliteit van jQuery ook wordt gebruikt. Via cross-site scripting kan een hacker mogelijk sessiecookies van bijvoorbeeld het CMS kopiëren bij een targeted aanval op een ingelogde beheerder. Door de gekopiëerde sessiecookie kan de hacker waarschijnlijk ook in het CMS komen en daarna verder in de server inbreken. - HSTS ontbreekt

Groenlinks, PVV, SP en VVD hebben geen sluitende beveiligde verbinding (HSTS ontbreekt), waardoor verkeer in bepaalde situaties afgetapt kan worden. - Verouderde cryptografie

Groenlinks en PVV ondersteunen slecht beveiligde verbindingen doordat verouderde cryptografie wordt ondersteund. Overigens hoorde PvdA hier ook bij, maar die hebben tijdens het onderzoek de verouderde cryptografie uitgeschakeld. - Google Analytics wordt gebruikt

CDA, PvdA, PVV en VVD gebruiken Google Analytics, waarmee ze Google toegang verschaffen tot hun website. Google heeft de mogelijkheid om verkeer af te tappen, de website te veranderen en vertrouwelijke gegevens die over de website worden uitgewisseld in te zien. - DNSSEC ontbreekt

CDA, Groenlinks, PvdA , SP en VVD hebben een onbeveiligde domeinnaamadresboek (DNSSEC ontbreekt), waardoor een kwaadwillende partij die toegang heeft tot de internetverbinding tussen de bezoeker en de website een nepwebsite kan voorschotelen en inloggegevens kan onderscheppen. - Security HTTP headers ontbreken

Bijna alle websites hebben eenvoudig te activeren beveiligingsmaatregelen niet toegepast doordat eenvoudig door te voeren beveiligingsgerelateerde HTTP-headers ontbreken. - CSP ontbreekt

Adequate beveiliging tegen het overnemen van gebruikersaccounts (via cross-site scripting) op alle websites is niet toegepast (CSP ontbreekt).

Conclusie

Geen van de politieke partijen heeft de beveiliging helemaal op orde. Er zijn nog tal van beveiligingsmaatregelen te nemen om betreffende websites verder te beveiligen. Ik vermoed dat de meeste websites nog nooit aan een (goede) beveiligingstest zijn onderworpen om te controleren of hackers kunnen inbreken.

Een politieke partij heeft mogelijk ook beperkt budget om de IT goed in te richten en het geld dat ze hebben, besteden ze natuurlijk liever aan campagne voeren. De gemiddelde systeembeheerder bij een politieke partij maakt zich waarschijnlijk eerder druk om printerstoringen en het instellen van e-mailaccounts op iPads, dan het wapenen van de infrastructuur tegen ervaren hackers van andere kwaadwillende landen.

Hopelijk neemt de Nederlandse overheid onze democratie serieus en gaat ze actief en proactief helpen de IT-infrastructuur van politieke partijen veilig te maken. Dit kan bijvoorbeeld door Tweede Kamer partijen te subsidiëren zodat ze zelf aan hun online veiligheid kunnen werken. Politieke partijen moeten in alle vertrouwen interne discussies kunnen voeren over hun standpunten en strategie.

Verder moeten politieke partijen zelf ook wakker worden en aan hun eigen online veiligheid werken. Mijn analyse laat waarschijnlijk alleen het topje van de ijsberg zien van beveiligingsproblemen. Als die lijn wordt doorgetrokken, dan ziet de rest er waarschijnlijk ook niet zo best uit (!)

Websites die naar dit artikel verwijzen

- NRC.nl: Het NRC heeft een uitgebreid artikel geschreven naar aanleiding van mijn constateringen

- Telegraaf.nl: ‘Partijwebsites kwetsbaar voor hacks’

- AD.nl: ‘Websites politieke partijen eenvoudig te hacken’

- Security.nl: ‘Websites politieke partijen missen beveiligingsupdates’

- BeveiligingsNieuws.nl: ‘Websites politieke partijen slecht beveiligd’

- Radar.AvroTros.nl: ‘Partijwebsites slecht beveiligd’

- Opgelicht.AvroTros.nl: ‘Partijwebsites niet goed beveiligd tegen hackers’

Pingback: Ethisch hacker: 'Websites politieke partijen onvoldoende beveiligd' • Numrush

Op zich een leuk overzicht, maar het niet hebben van een bepaalde maatregel betekent niet automatisch dat je kwetsbaar bent. Veel van de rode vlakjes zijn dus behoorlijk discutabel. En dat is precies wat ik een beetje heb tegen dit soort onderzoeken. Ze geven een boel ruis en onrust, terwijl de ware dreiging niet belicht wordt.

Ben het met je eens dat een ontbrekende maatregel niet direct resulteert in een gapend gat. Wel zijn het vaak stepping-stones tijdens een hackaanval.

Doordat ik gebonden ben aan de wet, en geen vrijwaring heb voor een echte diepgaande beveiligingstest, is dit overzicht opgesteld met aan de buitenkant zichtbaar genomen beveiligingsmaatregelen. Dat overzicht is indicatief voor andere ontbrekende beveiligingsmaatregelen als je de lijn doortrekt. Als je veel websitebeveiligingsanalyses uitvoert, dan kun je de lijn goed doortrekken en een overal inschatting maken van de websitebeveiliging aan de hand van dit opgestelde overzicht.